Η Check Point Research, το τμήμα έρευνας της Check Point® Software Technologies Ltd. (NASDAQ: CHKP), μια εκ των κορυφαίων παρόχων λύσεων κυβερνοασφάλειας παγκοσμίως, δημοσίευσε τον Παγκόσμιο Δείκτη Απειλών για τον Μάρτιο του 2021. Οι ερευνητές αναφέρουν ότι το trojan Trickbot έχει κατακτήσει την πρώτη θέση του δείκτη, από την τρίτη όπου βρισκόταν τον Ιανουάριο. Οι ερευνητές αναφέρουν ότι το τραπεζικό trojan IcedID εισήλθε για πρώτη φορά στον Δείκτη, καταλαμβάνοντας τη δεύτερη θέση, ενώ το καθιερωμένο trojan Dridex ήταν το πιο διαδεδομένο κακόβουλο λογισμικό κατά τη διάρκεια του Μαρτίου, από την έβδομη θέση που βρισκόταν τον Φεβρουάριο.

Το IcedID εμφανίστηκε για πρώτη φορά το 2017 και εξαπλώθηκε ταχύτατα τον Μάρτιο μέσω διαφόρων εκστρατειών spam, επηρεάζοντας το 11% των οργανισμών παγκοσμίως. Μια ευρέως διαδεδομένη εκστρατεία χρησιμοποίησε ένα θέμα COVID-19 για να δελεάσει νέα θύματα να ανοίξουν κακόβουλα συνημμένα email. η πλειονότητα αυτών των συνημμένων είναι έγγραφα Microsoft Word με μια κακόβουλη μακροεντολή που χρησιμοποιείται για την εισαγωγή ενός λογισμικού εγκατάσταση για το IcedID. Μόλις εγκατασταθεί, το trojan επιχειρεί στη συνέχεια να κλέψει στοιχεία λογαριασμού, διαπιστευτήρια πληρωμής και άλλες ευαίσθητες πληροφορίες από τους υπολογιστές των χρηστών. Το IcedID χρησιμοποιεί επίσης άλλο κακόβουλο λογισμικό για να πολλαπλασιαστεί και έχει χρησιμοποιηθεί ως το αρχικό στάδιο μόλυνσης σε ransomware επιθέσεις.

"Το IcedID υπάρχει εδώ και μερικά χρόνια, αλλά πρόσφατα χρησιμοποιήθηκε ευρέως, δείχνοντας ότι οι εγκληματίες του κυβερνοχώρου συνεχίζουν να προσαρμόζουν τις τεχνικές τους για την επίθεση σε οργανισμούς, χρησιμοποιώντας την πανδημία ως πρόσχημα", δήλωσε η Maya Horowitz, Director, Threat Intelligence & Research, Products at Check Point. ""Το IcedID είναι ένα ιδιαίτερα επικίνδυνο trojan που χρησιμοποιεί μια σειρά τεχνικών για την κλοπή οικονομικών δεδομένων, οπότε οι οργανισμοί πρέπει να διασφαλίσουν ότι διαθέτουν ισχυρά συστήματα ασφαλείας για να αποτρέψουν την παραβίαση των δικτύων τους και να ελαχιστοποιήσουν τους κινδύνους. Η ολοκληρωμένη εκπαίδευση όλων των εργαζομένων είναι ζωτικής σημασίας, ώστε να είναι εφοδιασμένοι με τις δεξιότητες που απαιτούνται για τον εντοπισμό των τύπων κακόβουλων μηνυμάτων ηλεκτρονικού ταχυδρομείου που διαδίδουν το IcedID και άλλα κακόβουλα προγράμματα".

Η CPR προειδοποιεί επίσης ότι το"HTTP Headers Remote Code Execution (CVE-2020-13756)" είναι η πιο κοινή ευπάθεια που χρησιμοποιείται, επηρεάζοντας το 45% των οργανισμών παγκοσμίως, ακολουθεί το "MVPower DVR Remote Code Execution" που επηρεάζει το 44% των οργανισμών παγκοσμίως. Ενώ το "Dasan GPON Router Authentication Bypass (CVE-2018-10561)" βρίσκεται στην τρίτη θέση της λίστας με τις πιο συχνά εκμεταλλευόμενες ευπάθειες, με αντίκτυπο 44% παγκοσμίως.

Οι 3 πιο διαδεδομένες απειλές κακόβουλου λογισμικού

Τα βέλη αφορούν τη μεταβολή της κατάταξης σε σχέση με τον προηγούμενο μήνα. Αυτόν τον μήνα, το Dridex είναι το πιο δημοφιλές κακόβουλο λογισμικό με παγκόσμιο αντίκτυπο να ανέρχεται στο 16% των οργανισμών, ακολουθούν το IcedID και το Lokibot που επηρεάζουν το 11% και 9% των οργανισμών παγκοσμίως αντίστοιχα.

↑ Dridex - Το Dridex είναι ένα Trojan που στοχεύει στην πλατφόρμα των Windows και σύμφωνα με πληροφορίες κατεβαίνει μέσω ενός συνημμένου spam στην ηλεκτρονική αλληλογραφία. Το Dridex επικοινωνεί με έναν απομακρυσμένο διακομιστή και στέλνει πληροφορίες σχετικά με το μολυσμένο σύστημα. Μπορεί επίσης να κατεβάσει και να εκτελέσει αυθαίρετες ενότητες που λαμβάνει από τον απομακρυσμένο διακομιστή.

↑ IcedID - Το IcedID είναι ένα τραπεζικό Trojan που εξαπλώνεται μέσω εκστρατειών spam ηλεκτρονικού ταχυδρομείου και χρησιμοποιεί τεχνικές αποφυγής, όπως η έγχυση διεργασιών και η στεγανογραφία, για να κλέψει οικονομικά δεδομένα χρηστών.

↑ Lokibot - Το Lokibot είναι ένας υποκλοπέας πληροφοριών που διανέμεται κυρίως μέσω ηλεκτρονικών μηνυμάτων ηλεκτρονικού "ψαρέματος" και χρησιμοποιείται για την κλοπή διαφόρων δεδομένων, όπως διαπιστευτήρια ηλεκτρονικού ταχυδρομείου, καθώς και κωδικούς πρόσβασης σε πορτοφόλια κρυπτονομισμάτων και διακομιστές FTP.

Οι πιο εκμεταλλεύσιμες ευπάθειες

Αυτόν τον μήνα, η " HTTP Headers Remote Code Execution (CVE-2020-13756)” είναι η πιο συχνά εκμεταλλευόμενη ευπάθεια, επηρεάζοντας το 45% των οργανισμών παγκοσμίως, ακολουθούμενη από την “MVPower DVR Remote Code Execution”" που επηρεάζει το 44% των οργανισμών παγκοσμίως. Η " Dasan GPON Router Authentication Bypass (CVE-2018-10561)" βρίσκεται στην τρίτη θέση με αντίκτυπο 44% παγκοσμίως.

↑ HTTP Headers Remote Code Execution (CVE-2020-13756) – Συγκεκριμένα πεδία σταους HTTP headers επιτρέπουν στον πελάτη και τον διακομιστή να μεταβιβάσουν πρόσθετες πληροφορίες. Ένας απομακρυσμένος εισβολέας μπορεί να χρησιμοποιήσει ένα ευάλωτο πεδίο του HTTP για να εκτελέσει αυθαίρετο κώδικα στη μηχανή του θύματος.

↑ MVPower DVR Remote Code Execution – Στις συσκευές MVPower DVR υπάρχει μια ευπάθεια εκτέλεσης κώδικα από απόσταση. Ένας επιτιθέμενος από μακριά μπορεί να εκμεταλλευτεί αυτή την αδυναμία και να εκτελέσει αυθαίρετο κώδικα στο επηρεασμένο router μέσω ενός crafted αιτήματος.

↑ Dasan GPON Router Authentication Bypass (CVE-2018-10561) – Μια ευπάθεια παράκαμψης ελέγχου ταυτότητας που υπάρχει στους δρομολογητές Dasan GPON. Η επιτυχής εκμετάλλευση αυτής της ευπάθειας επιτρέπει στους απομακρυσμένους εισβολείς να αποκτήσουν ευαίσθητες πληροφορίες και να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση στο επηρεαζόμενο σύστημα.

Οι 3 πιο διαδεδομένες απειλές κακόβουλου λογισμικού για κινητές συσκευές

Το Hiddad κατέχει την 1η θέση ως το πιο διαδεδομένο κακόβουλο λογισμικό για κινητά, ακολουθούμενο από τα xHelper και FurBall.

- Hiddad -Το Hiddad είναι ένα malware λογισμικό Android που επανασυσκευάζει νόμιμες εφαρμογές και στη συνέχεια τις κυκλοφορεί σε ένα κατάστημα τρίτων. Η κύρια λειτουργία του είναι να εμφανίζει διαφημίσεις, αλλά μπορεί επίσης να αποκτήσει πρόσβαση σε βασικές λεπτομέρειες ασφαλείας ενσωματωμένες στο λειτουργικό σύστημα.

- xHelper – Το xHelper είναι μια κακόβουλη εφαρμογή που βρίσκεται στο προσκήνιο από τον Μάρτιο του 2019 και χρησιμοποιείται για τη λήψη άλλων κακόβουλων εφαρμογών και την προβολή διαφημίσεων. Η εφαρμογή είναι ικανή να «κρύβεται» από τον χρήστη και να επανεγκατασταθεί αυτόματα σε περίπτωση που απεγκατασταθεί.

- FurBall - Το FurBall είναι ένα Android MRAT (Mobile Remote Access Trojan) το οποίο αναπτύσσεται από την APT-C-50, μια ιρανική ομάδα APT που συνδέεται με την ιρανική κυβέρνηση. Αυτό το κακόβουλο λογισμικό χρησιμοποιήθηκε σε πολλαπλές εκστρατείες που χρονολογούνται από το 2017 και εξακολουθεί να είναι ενεργό μέχρι σήμερα. Μεταξύ των δυνατοτήτων του FurBall είναι: κλοπή μηνυμάτων SMS και αρχείων καταγραφής κλήσεων κινητής τηλεφωνίας, καταγραφή κλήσεων και περιβάλλοντος χώρου, συλλογή αρχείων πολυμέσων, παρακολούθηση τοποθεσιών και πολλά άλλα.

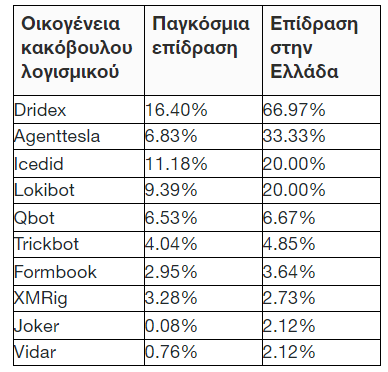

Η πλήρης λίστα με τις πιο διαδεδομένες απειλές κακόβουλου λογισμικού στην Ελλάδα για τον Ιανουάριο είναι:

- Dridex – Το Dridex είναι ένα Banking Trojan που στοχεύει την πλατφόρμα των Windows μέσω ανεπιθύμητης αλληλογραφίας και Exploit Kits, το οποίο βασίζεται σε WebInjects για να παρακολουθεί και να ανακατευθύνει τραπεζικά διαπιστευτήρια σε διακομιστή που ελέγχεται από τους εισβολείς. Το Dridex έρχεται σε επαφή με έναν απομακρυσμένο διακομιστή, στέλνει πληροφορίες σχετικά με το μολυσμένο σύστημα και μπορεί επίσης να πραγματοποιήσει λήψη και εκτέλεση πρόσθετων λειτουργικών για απομακρυσμένο έλεγχο.

- Agenttesla – Το AgentTesla είναι ένα προηγμένο RAT (Remote Access Trojan) που αποσπά κωδικούς και στοιχεία κατά την πληκτρολόγηση. Ενεργό από το 2014, το AgentTesla μπορεί να παρακολουθεί και να συλλέγει στοιχεία από το θύμα την στιγμή που αυτό πληκτρολογεί, μπορεί επίσης να καταγράφει στιγμιότυπα από την οθόνη και διαπιστευτήρια εξακρίβωσης που έχουν εισαχθεί για πολλά προγράμματα λογισμικού που είναι εγκατεστημένα στο μηχάνημα του (συμπεριλαμβανομένων των Google Chrome, Mozilla Firefox και Microsoft Outlook). Το AgentTesla πωλείται ανοιχτά ως νόμιμο RAT με τους πελάτες να πληρώνουν 15$ – 69$ για άδειες χρήσης.

- IcedID- To IcedID είναι ένα τραπεζικό Trojan που εμφανίστηκε για πρώτη φορά τον Σεπτέμβριο του 2017. Συνήθως χρησιμοποιεί άλλα γνωστά τραπεζικά Trojans, συμπεριλαμβανομένων των Emotet, Ursnif και Trickbot, για να βοηθήσει στην εξάπλωσή του. Το IcedID κλέβει οικονομικά δεδομένα χρηστών τόσο μέσω επιθέσεων ανακατεύθυνσης (εγκαθιστά έναν τοπικό διακομιστή μεσολάβησης για να ανακατευθύνει τους χρήστες σε ψεύτικους ιστότοπους-κλώνους) όσο και μέσω επιθέσεων web injection (εισάγει μια διαδικασία του προγράμματος περιήγησης για να παρουσιάσει ψεύτικο περιεχόμενο που επικαλύπτεται πάνω από την αρχική σελίδα).

- LokiBot- To LokiBot εντοπίστηκε για πρώτη φορά τον Φεβρουάριο του 2016 και είναι ένας υποκλοπέας πληροφοριών με εκδόσεις τόσο για το λειτουργικό σύστημα Windows όσο και για το Android. Συλλέγει διαπιστευτήρια από διάφορες εφαρμογές, προγράμματα περιήγησης στο διαδίκτυο, προγράμματα ηλεκτρονικού ταχυδρομείου, εργαλεία διαχείρισης IT όπως το PuTTY και άλλα. Το LokiBot πωλείται σε φόρουμ hacking και πιστεύεται ότι ο πηγαίος κώδικάς του διέρρευσε, επιτρέποντας έτσι την εμφάνιση πολυάριθμων παραλλαγών. Από τα τέλη του 2017, ορισμένες εκδόσεις του LokiBot για Android περιλαμβάνουν λειτουργικότητα ransomware εκτός από τις δυνατότητες κλοπής πληροφοριών.

- Qbot AKA -Το Qakbot είναι τραπεζικό Trojan που εμφανίστηκε για πρώτη φορά το 2008, με σκοπό να κλέψει τραπεζικά credentials και στοιχεία που πληκτρολογούν οι χρήστες. Συχνά διανέμεται μέσω spam email. Η Qbot χρησιμοποιεί πολλές τεχνικές anti-VM, anti-debugging και anti-sandbox, για να εμποδίσει την ανάλυση και να αποφύγει τον εντοπισμό.

- Trickbot – Το Trickbot κυρίαρχο τραπεζικό trojan που στοχεύει πλατφόρμες Windows και κυρίως μεταφέρεται μέσω spam ή από άλλες οικογένειες malware όπως το Emotet. Το Trickbot στέλνει πληροφορίες σχετικά με το μολυσμένο σύστημα και μπορεί επίσης να κατεβάσει και να εκτελέσει αυθαίρετα modules από μια μεγάλη γκάμα διαθέσιμων, όπως ένα VNC module για χρήση από απόσταση ή ένα SMB module για εξάπλωση εντός ενός επηρεασμένου δικτύου. Μόλις μολυνθεί ένα μηχάνημα, οι παράγοντες απειλής πίσω από το κακόβουλο λογισμικό Trickbot, χρησιμοποιούν αυτήν την ευρεία γκάμα modules όχι μόνο για να κλέψει τραπεζικά credentials από τον υπολογιστή-στόχο, αλλά και για πλευρική μετακίνηση και αναγνώριση στον ίδιο τον οργανισμό, πριν μια στοχευμένη επίθεση ransomware σε ολόκληρη την εταιρεία.

- FormBook – Το FormBook είναι ένα InfoStealer που στοχεύει το λειτουργικό σύστημα των Windows και ανιχνεύθηκε για πρώτη φορά το 2016. Διαφημίζεται σε hacking forums ως ένα εργαλείο το οποίο διαθέτει ισχυρές τεχνικές αποφυγής και σχετικά χαμηλές τιμές. Το FormBook συλλέγει credentials από διάφορους web browsers και στιγμιότυπα οθόνης, παρακολουθεί και καταγράφει πληκτρολόγια και μπορεί να κατεβάσει και να εκτελέσει αρχεία σύμφωνα με τις οδηγίες C & C που του έχουν δοθεί.

- XMRig – Το XMRig είναι ένα λογισμικό CPU mining ανοικτού πηγαίου κώδικα το οποίο χρησιμοποιείται για τη διαδικασία παραγωγής του κρυπτονομίσματος Monero και παρατηρήθηκε σε κυκλοφορία για πρώτη φορά τον Μάιο του 2017.

- Joker- Το Joker Ένα android Spyware στο Google Play, σχεδιασμένο να κλέβει μηνύματα SMS, λίστες επαφών και πληροφορίες της συσκευής. Επιπλέον, το κακόβουλο λογισμικό εγγράφει στο θύμα κρυφά για premium υπηρεσίες σε διαφημιστικούς ιστότοπους.

- Vidar– Το Vidar είναι ένα infolstealer που στοχεύει λειτουργικά συστήματα Windows. Για πρώτη φορά εντοπίστηκε στα τέλη του 2018, έχει σχεδιαστεί για να κλέβει κωδικούς πρόσβασης, δεδομένα πιστωτικών καρτών και άλλες ευαίσθητες πληροφορίες από διάφορα προγράμματα περιήγησης ιστού και ψηφιακά πορτοφόλια. Το Vidar έχει πωληθεί σε διάφορα διαδικτυακά φόρουμ και έχει χρησιμοποιηθεί dropper κακόβουλου λογισμικού που κατεβάζει το GandCrab ransomware ως δευτερεύον ωφέλιμο φορτίο του.

Ο Παγκόσμιος Κατάλογος Επίπτωσης Απειλών και ο Χάρτης ThreatCloud της Check Point, βασίζονται στο ThreatCloud intelligence της Check Point, στο μεγαλύτερο δίκτυο συνεργασίας για την καταπολέμηση του κυβερνοεγκλήματος, το οποίο παρέχει δεδομένα για τις απειλές και τις τάσεις που επικρατούν στις επιθέσεις, αξιοποιώντας ένα παγκόσμιο δίκτυο ανιχνευτών απειλών. Η βάση δεδομένων ThreatCloud περιλαμβάνει πάνω από 3 δισεκατομμύρια ιστότοπους και 600 εκατομμύρια αρχεία καθημερινά και εντοπίζει περισσότερες από 250 εκατομμύρια δραστηριότητες malware κάθε μέρα.

Στον σύνδεσμο εδώ μπορείτε να βρείτε την πλήρη λίστα.